- Використання фільтрації групових політик для створення політики впровадження NAP DHCP (Частина 1)

- Використання фільтрації групових політик для створення політики впровадження NAP DHCP (Частина 2)

- Використання фільтрації групових політик для створення політики впровадження NAP DHCP (Частина 3)

У перших трьох частинах цієї серії про налаштування політики впровадження NAP DHCP ми розглянули основи NAP, а потім створили політику впровадження DHCP на сервері NPS, що містить NAP політики. У цій заключній частині серії статей ми завершимо конфігурація налаштуванням DHCP сервера на роботу з NPS сервером і політиками NAP, після чого ми налаштуємо групову політику так, щоб політика і компоненти NAP автоматично налаштовувалися на кожній машині, що належить до комп'ютерів групи безпеки NAP в Active Directory. В кінці ми протестуємо рішення, щоб подивитися, чи працює воно насправді.

Налаштування DHCP сервера

Тепер, коли наші політики NAP були налаштовані за допомогою майстра NAP, ми можемо зосередити свою увагу на налаштування DHCP сервера. Пам'ятайте, сервер DHCP є сервером мережевого доступу в сценарії DHCP NAP, тому нам потрібно налаштувати DHCP сервер на взаємодію з компонентами NAP, щоб все працювало.

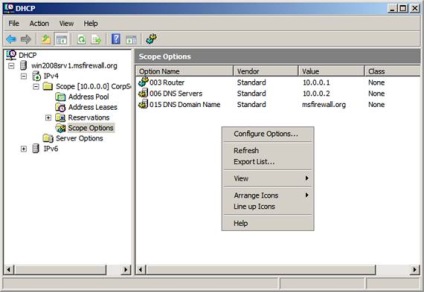

Відкрийте консоль DHCP з меню Адміністрування. В консолі DHCP розгорніть ім'я сервера, потім вкладку IPv4. а потім розгорніть вкладку Scope (межі видимості). Натисніть на вкладці Опції кордонів видимості. Правою клавішею натисніть в порожній області правої панелі, як показано на малюнку нижче, і виберіть команду Налаштувати опції.

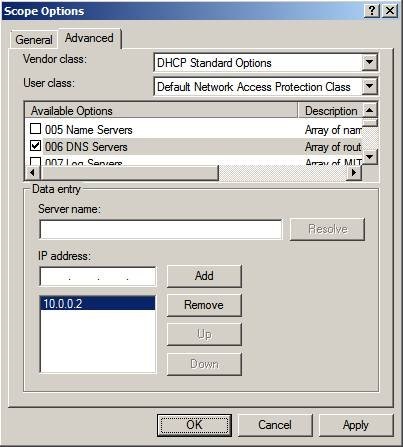

У діалоговому вікні Опції кордонів видимості натисніть на вкладці Додатково. Переконайтеся, що в полі Клас постачальника (Vendor class) варто Стандартні опції DHCP. У прихованому переліку Клас користувача (User class) обов'язково вкажіть номер Стандартний клас захисту мережевого доступу (Default Network Access Protection Class). Опція DHCP, яку ми збираємося налаштувати тут, буде застосовуватися до клієнтів для їх ідентифікації в якості NAP клієнтів, які не відповідають політиці.

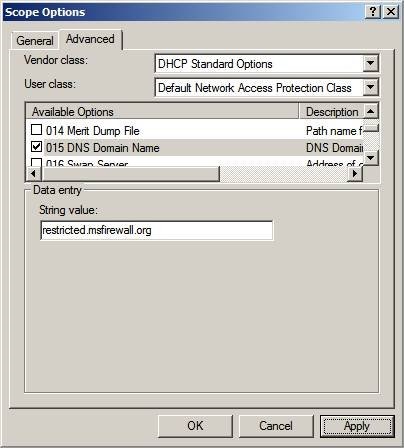

Знайдіть опцію 015 DNS ім'я домену та введіть в текстове поле Рядок значення ім'я, яке буде використовуватися для клієнтів, які не відповідають NAP. Це допоможе більш просто визначати невідповідні політиці комп'ютери. Натисніть OK.

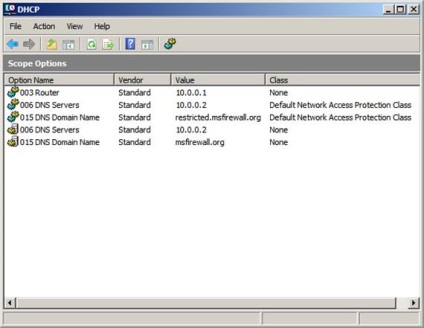

Тепер ви побачите записи для класів None і Default Network Access Protection Class. Опція останнього класу буде присвоюватися невідповідним політиці комп'ютерів, коли впровадження DHCP використовується з NAP.

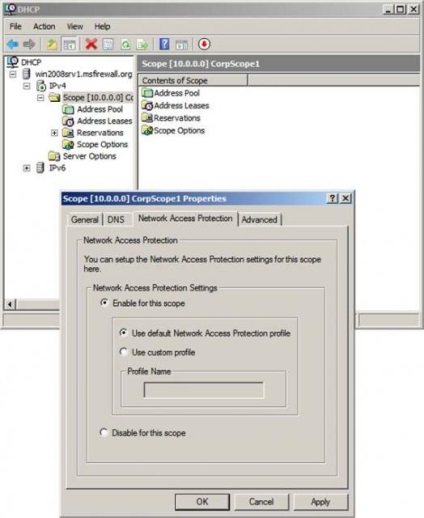

Перш ніж NAP зможе використовувати ці параметри, нам потрібно налаштувати межі видимості для роботи з NAP. Натисніть на вкладці Межі видимості у вкладці IPv4 в лівій панелі консолі, а потім натисніть на ній правою клавішею. У діалоговому вікні Властивості кордону перейдіть по вкладці Network Access Protection. Виберіть опцію Включити для цієї кордону. а потім виберіть опцію Використовувати стандартний профіль захисту мережевого доступу.

Опція Використовувати користувальницький профіль досить цікава, але в інтернеті, включаючи сайт компанії Microsoft www.microsoft.com. відсутня документація про те, як можна використовувати цю опцію. Я розміщу цю інформацію на своєму блозі, якщо з'ясую, як змусити її працювати.

Натисніть OK в діалоговому вікні Властивості кордону.

Налаштування параметрів NAP в груповій політиці

Хоча ми можемо вручну налаштувати NAP на кожній машині, яка братиме участь в нашій інфраструктурі безпеки NAP, ручна установка не є підходящою опцією в масштабній ситуації. Для вирішення цієї проблеми компанія Microsoft включила необхідні розширення групової політики, які дозволяють налаштувати NAP в груповій політиці.

Є три моменти, які нам потрібно виконати в груповій політиці, щоб централізувати настройку:

- Включити NAP агента на машинах, що беруть участь в NAP

- Налаштувати агента NAP Enforcement (в цьому випадку це буде агент DHCP NAP Enforcement Agent)

- Налаштувати об'єкт групової політики для застосування тільки до тих машин, які належать до групи безпеки, що містить машини, які беруть участь в управлінні мережевим доступом NAP.

Перш ніж виконувати наступні кроки, необхідно створити об'єкт групової політики під назвою NAP Client Settings. Це можна зробити в консолі керування груповою політикою (Group Policy Management Console). Якщо ви не знаєте, як це зробити, зверніться до допомоги в консолі керування груповою політикою, оскільки цей процес досить простий. Переконайтеся, що об'єкт групової політики знаходиться в тому ж домені, в якому знаходяться ваші машини.

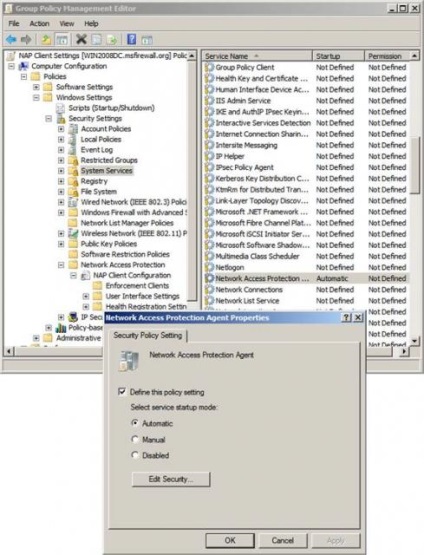

Включення NAP агента

У вкладці Системні служби ви знайдете елемент в правій панелі для агента Network Access Protection Agent. Двічі натисніть на цьому елементі. У діалоговому вікні Властивості NAP агента відзначте опцію Визначити параметри цієї політики. а потім виберіть опцію Автоматично. Натисніть OK.

Ці кроки включать агента NAP на тих комп'ютерах, для яких використовується GPO. Агент NAP повинен бути включений, щоб NAP обробка функціонувала коректно.

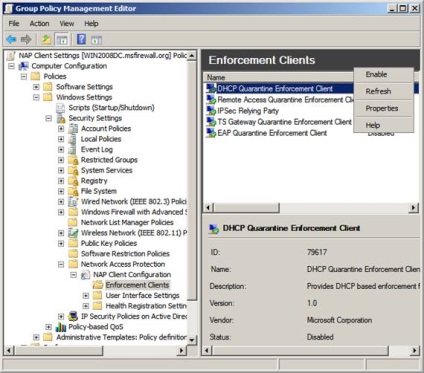

Включення клієнта DHCP Enforcement Client

У вкладці Клієнти впровадження в правій панелі консолі будуть відображені різні клієнти впровадження, доступні для NAP. Можна включати один або кілька методів впровадження; ви не обмежені одним клієнтом впровадження. В даному прикладі ми використовуємо тільки DHCP впровадження, тому натискаємо правою клавішею на елементі DHCP Quarantine Enforcement Client і вибираємо Включити. як показано на малюнку нижче.

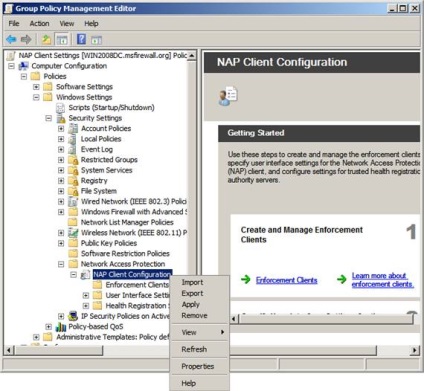

Натисніть на вкладці Конфігурація NAP клієнта в лівій панелі консолі, як показано на малюнку нижче. Правою клавішею натисніть на вкладці Конфігурація NAP клієнта і виберіть Застосувати. Це застосує параметри клієнта впровадження до групової політики.

Використання фільтрації безпеки групової політики для застосування GPO до комп'ютерів групи безпеки NAP

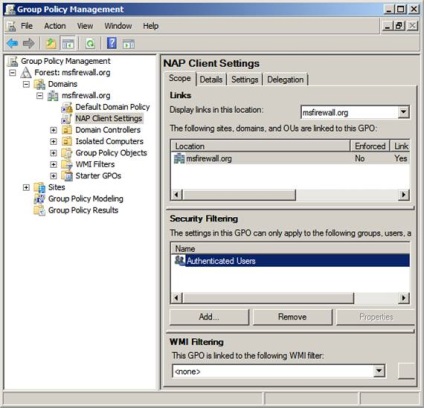

Нашим останнім кроком в груповій політиці буде застосування параметрів GPO в GPO параметри NAP клієнта до комп'ютерів, що належать до групи безпеки NAP Enforced Computers. яку ми створили раніше. Відкрийте консоль Group Policy Management. розгорніть ім'я лісу, а потім розгорніть вкладку доменів. Потім розгорніть ім'я домену та натисніть на об'єкті NAP Client Settings GPO.

У правій панелі консолі ви побачите розділ під назвою Фільтрація безпеки (Security Filtering). Можна використовувати цю функцію для застосування параметрів групової політики в цьому GPO до групи безпеки, яку ми створили для комп'ютерів NAP клієнтів.

У розділі Фільтрація безпеки натисніть на елементі аутентифицироваться користувачі. а потім натисніть кнопку Видалити.

У вас з'явиться діалогове вікно Group Policy Management. Питаю, Ви хочете видалити цей привілей делегування? Натисніть OK.

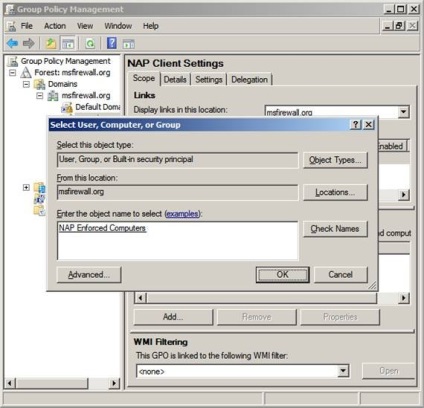

Тепер натисніть кнопку Додати. Це відкриє діалогове вікно Вибрати користувача, комп'ютер або групу. Введіть NAP Enforced Computers в текстовому полі ввести назву об'єкта для вибору і натисніть Перевірити імена. щоб підтвердити, що група може бути знайдена. Потім натисніть OK.

Тепер в розділі Фільтрація безпеки ви побачите групу безпеки, в яку будуть поміщені комп'ютери з увімкненою NAP.

Включення комп'ютерів Vista в групу безпеки NAP Enforced Computers

Коли параметри групової політики задані, ми можемо включити на комп'ютер Vista клієнта в групу безпеки NAP Enforced Computers. Відкрийте консоль Користувачі і комп'ютери Active Directory і натисніть по вкладці Користувачі в лівій панелі консолі.

Двічі натисніть на елементі NAP Enforce Computers. Це викличе діалогове вікно властивостей NAP Enforced Computers. Перейдіть по вкладці Члени групи і натисніть кнопку Додати.

У діалоговому вікні Вибір користувачів, контактів, комп'ютерів або груп введіть ім'я комп'ютера, який буде брати участь в NAP enforcement. У цьому прикладі у нас є комп'ютер, член домену, під назвою VISTA2. і ми введемо це ім'я в текстове поле Введення імен об'єктів для вибору.

Якщо машина, яку ви хочете включити в групу NAP enforcement, ще не включена в домен, ви можете замість цього створити обліковий запис комп'ютера в Active Directory, використовуючи опцію додавання комп'ютера в консолі користувачів і комп'ютерів Active Directory. Потім, ви зможете пізніше приєднати цю машину до домену. В нашій мережі, яку ми використовуємо в цій статті, комп'ютер VISTA2 вже входить в домен.

На даному етапі можна скористатися командою gpupdate / force на контролері домену. Також, якщо ваші машини з увімкненою NAP вже належать до домену, потрібно буде перезавантажити ці комп'ютери, щоб нові параметри групової політики вступили в силу.

Найбільш проблемною областю в рішенні NAP є тайминги групової політики. У виробничій мережі доведеться довго чекати поширення групової політики, але в тестовій лабораторії ми схильні до нетерпимості і хочемо, щоб все працювало відразу. Якщо ви виявите, що параметри не застосовано до клієнта, запасіться терпінням. Перезавантажте клієнта пару раз або виконайте команду gpupdate / force на клієнті. Якщо NAP все ще не працює, то потрібно перевірити ще раз всі параметри налаштування NAP, а також групової політики. Тут дуже багато «рухомих частин», тому дуже легко втратити будь-який крок.

Тепер давайте перевіримо рішення NAP в дії.

Перевірка рішення

Ці ситуації виникнуть в тому випадку, якщо машина не була включена в домен або якщо параметри NAP не застосовуючи до клієнта.

Тепер давайте подивимося, як все виглядає, коли NAP параметри були застосовані.

Виконайте команду ipconfig знову і побачите необмежену доменне ім'я, яке було присвоєно клієнту.

Виконайте команду Route Print. Тут видно, що основний шлюз у нас налаштований. До того ж, у нас є інтерфейс маршрутизації для ID мережі в підмережі. Спеціальні інтерфейси маршрутизації до DHCP сервера і контролера домену були видалені.

Давайте протестуємо автоматичне виправлення. Згадайте, що ми включили функцію автоматичного виправлення в Windows Security SHV. Це дозволяє NAP агенту намагатися виправити проблеми безпеки, які можуть виникнути на NAP клієнта. Наприклад, якщо брандмауер відключений на NAP клієнта, NAP агент може включити його.

На малюнку нижче видно, що я відключив брандмауер Windows на клієнті Vista. Спробуйте це на своїх клієнтах Vista.

Зачекайте кілька секунд. Ви побачите, що стан брандмауера Windows автоматично змінюється на включене без будь-якого втручання з вашого боку.

Зверніть увагу, що в системній панелі не було ніяких повідомлень про цю дію. Якщо ви хочете бачити повідомлення системної панелі, вам потрібно буде налаштувати все так, щоб NAP агент не міг автоматично виправляти проблеми. Якщо ви повернетеся до Windows SHV на сервері NPS, ви зможете змінити цю поведінку так, щоб була потрібна антивірусна програма. Якщо на клієнті немає антивірусної програми, у вас з'явиться повідомлення системної панелі, що говорить про те, що параметри безпеки комп'ютера не відповідають вимогам безпеки мережі. Якщо ви натиснете на повідомленні, у вас відкриється діалогове вікно, як показано на малюнку нижче.

У цій заключній частині серії статей про використання впровадження DHCP з NAP, ми розглянули налаштування сервера DHCP, а потім налаштували параметри групової політики на автоматизацію установки політики, завершили статтю тестуванням нашого рішення і переконалися, що політика впровадження NAP DHCP дійсно працює. В майбутньому я планую написати ще статті про конфігурацію NAP, використовуючи різні методи впровадження. Ми розглянемо складніші опції, такі як використання декількох NAP і DHCP серверів (або серверів впровадження). Побачимося!