В цій статті

За замовчуванням в сервері Azure Multi-Factor Authentication налаштований імпорт або синхронізація користувачів з Active Directory. Однак його можна налаштувати на прив'язку до інших каталогів LDAP, наприклад до каталогу ADAM або конкретному контролера домену Active Directory. При підключенні до каталогу по протоколу LDAP сервер багатофакторний ідентифікації Azure може функціонувати в якості проксі-сервера LDAP і виконувати аутентифікацію. Він також дозволяє використовувати прив'язку LDAP в якості цільового об'єкта RADIUS для попередньої перевірки автентичності користувачів при застосуванні перевірки автентичності IIS або для основної перевірки справжності на призначеному для користувача порталі багатофакторний ідентифікації Azure.

Щоб використовувати багатофакторний ідентифікацію Azure в якості проксі-сервера LDAP, сервер багатофакторний ідентифікації Azure вставляється між клієнтом LDAP (наприклад, пристроєм VPN або додатком) і сервером каталогів LDAP. Сервер багатофакторний ідентифікації Azure необхідно налаштувати так, щоб він міг взаємодіяти з клієнтськими серверами і з каталогом LDAP. У такій конфігурації сервер Azure Multi-Factor Authentication приймає запити LDAP від клієнтських серверів і додатків і перенаправляє їх на цільової сервер каталогу LDAP для перевірки основних облікових даних. Якщо каталог LDAP перевіряє основні облікові дані і переконується в їх дійсності, то служба багатофакторний ідентифікації Azure виконує повторну перевірку ідентифікатора і відправляє відповідь назад клієнту LDAP. Повна перевірка справжності завершується успішно, тільки якщо перевірка справжності сервера LDAP і двухфакторная перевірка справжності виконані успішно.

Налаштування аутентифікації LDAP

Для настройки перевірки автентичності LDAP встановіть сервер Azure Multi-Factor Authentication на сервері Windows. Виконайте такі дії.

Додавання клієнта LDAP

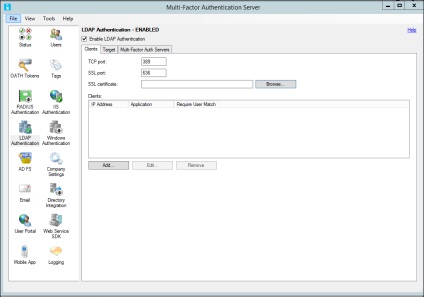

- На сервері багатофакторний ідентифікації Azure в лівому меню клацніть значок аутентифікації LDAP.

Встановіть прапорець Увімкнути перевірку справжності LDAP.

На вкладці "Клієнти" змініть значення для TCP-порту і SSL-порту, якщо службу LDAP в службі багатофакторний ідентифікації Azure необхідно прив'язати до нестандартних портів для прослуховування запитів LDAP.

Щоб додати додаткові клієнти LDAP, виконайте такі дії.

Налагодження підключення каталогу LDAP

Якщо Azure Multi-Factor Authentication налаштована на отримання перевірок достовірності LDAP, дана служба повинна передавати ці перевірки в каталог LDAP. Таким чином, на вкладці «Цільовий об'єкт» відображається єдиний неактивний параметр використання цільового об'єкта LDAP.

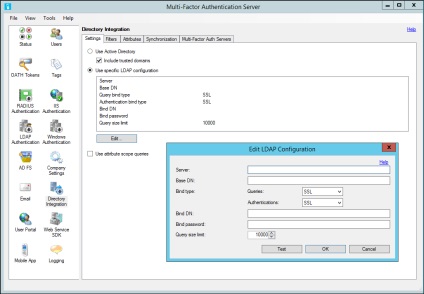

- Для настройки підключення каталогу LDAP клацніть значок Інтеграція каталогів.

- На вкладці "Параметри" виберіть варіант Використовувати певну конфігурацію LDAP.

- Виберіть Змінити

У діалоговому вікні «Зміна конфігурації LDAP» заповніть поля відомостями, потрібними для підключення до каталогу LDAP. Опис полів є в файлі довідки по серверу багатофакторний ідентифікації Azure.

Перевірте LDAP-підключення. Для цього натисніть кнопку Перевірка.

Якщо встановлений перемикач Для зіставлення імен користувачів використовувати атрибут унікального ідентифікатора LDAP. сервер багатофакторний ідентифікації Azure буде намагатися зіставити кожне ім'я користувача з унікальним ідентифікатором в каталозі LDAP. Пошук LDAP буде виконуватися по атрибутам імені користувача, які визначені на вкладці "Інтеграція каталогів -> Атрибути". Коли користувач проходить перевірку автентичності, ім'я користувача зіставляється з унікальним ідентифікатором в каталозі LDAP. Унікальний ідентифікатор використовується для пошуку користувача в файлі даних багатофакторний ідентифікації Azure. Це дозволяє виконувати порівняння без урахування регістру, а також використовувати довгі і короткі формати імені користувача.

Після виконання цих дій сервер MFA очікує в налаштованих портах передачі даних запитів на доступ LDAP від налаштованих клієнтів і діє в якості проксі-сервера, який перенаправляє ці запити в каталог LDAP для аутентифікації.

Налаштування клієнта LDAP

Для настройки клієнта LDAP використовуйте наступні рекомендації.