ARUBA INSTANT WI-FI: ПРОСТІ, ПОТУЖНІ, ДОСТУПНІ

Файлова система з шифруванням більш надійна і безпечна, ніж вважають багато

У різних списках розсилки, присвячених безпеці в Internet, часто зустрічаються питання адміністраторів про безпечних і простих у застосуванні продуктах шифрування файлів для Windows. Настільки ж часто менеджери цікавляться способами, за допомогою яких можна перешкодити системним адміністраторам заглядати в конфіденційні файли компанії. Коли я пропоную використовувати власну файлову систему з шифруванням (Encrypting File System, EFS) Windows, більшість співрозмовників відповідають, що їм потрібно щось більш надійне і безпечне.

Але всупереч поширеній думці, EFS - дійсно надійне, просте в експлуатації і безпечне рішення для шифрування, і з його допомогою можна осадити навіть самого цікавого мережевого адміністратора. EFS - відмінний засіб захисту конфіденційних файлів в мережі і на портативних комп'ютерах, які часто стають об'єктами крадіжки. На жаль, репутація EFS незаслужено страждає через відмову користувачів об'єктивно оцінити будь-який засіб забезпечення безпеки від Microsoft. Насправді EFS - один з кращих продуктів безпеки, коли-небудь випущених Microsoft, але для його застосування необхідні відповідні знання. В даній статті розповідається про основи EFS, її призначення і функціональності, базових адміністративних операціях і можливі помилки.

принципи EFS

Крім того, необов'язково бути власником або мати дозволу Full Control для файлу або папки, щоб зашифрувати їх. Для цього достатньо дозволів Read і Write - тих самих, які необхідні для доступу до ресурсу. Доступ до файлу або папці має тільки користувач, зашифрував їх (і інші особи, з якими перший користувач погодиться розділити ресурс). Єдине загальне виключення - агент відновлення даних (data recovery agent, DRA). За замовчуванням (в більшості випадків) Windows призначає агентом DRA адміністратора, щоб той міг звернутися до будь-якого файлу або папці, зашифрованим EFS. У доменній середовищі DRA - адміністратор домену; в недоменной середовищі DRA - локальний адміністратор.

Функція шифрування файлів і папок активна за замовчуванням, але користувач повинен вибрати кожен файл або папку окремо (або побічно через звичайні правила успадкування). Для EFS необхідно, щоб файл або папка розташовувалися на розділі диска NTFS. Потім, щоб захистити файл або папку, досить натиснути правою кнопкою миші на ресурсі в Windows Explorer, вибрати пункт Properties, а потім клацніть на кнопці Advanced у вкладці General. (Примітка: не слід клацати на кнопці Advanced у вкладці Security.) Нарешті, потрібно встановити прапорець Encrypt contents to secure data.

Якщо виділити один або кілька файлів (на відміну від папки), то EFS запитує, чи слід зашифрувати лише файл (и) або батьківську папку і поточний (е) файл (и). Якщо обрано друге, EFS зазначає папку як зашифровану. Всі файли, які будуть додаватися в папку, будуть шифруватися за замовчуванням, хоча будь-які файли, що знаходилися в папці, але не обрані під час операції шифрування EFS, залишаться незашифрованими. У багатьох випадках переважно шифрувати всю папку замість окремих файлів, особливо тому що ряд програм (наприклад, Microsoft Word) створюють тимчасові файли в тій же папці, в якій знаходиться відкритий файл. Після завершення роботи програми (наприклад, в разі аварійного перезавантаження) тимчасові файли часто залишаються неудаленнимі і представлені в чисто текстовому форматі, доступному для відновлення сторонньою особою.

За замовчуванням у версіях XP Professional і більш пізніх EFS виділяє зашифровані файли зеленим кольором, але виділення можна скасувати, вибравши пункт Folder Options з меню Tools в Windows Explorer, а потім скинувши прапорець Show encrypted or compressed NTFS files in color на вкладці View. У поданні Details провідника Windows у стислих файлів в стовпці Attributes поряд зі звичайним атрибутом Archive (A) міститься атрибут E. В результаті набір атрибутів матиме вигляд AE. Слід зазначити, що вбудовані механізми Windows не можна використовувати для одночасного шифрування і стиснення файлів, хоча можна стиснути файл за допомогою утиліти незалежного постачальника, такого як WinZip або PKZIP, а потім зашифрувати стислий файл.

надійний шифр

EFS забезпечує надійне шифрування - настільки надійне, що при втраті приватного ключа EFS (використовуваного для відновлення файлів, захищених шифром EFS), досить імовірно, прочитати дані вже не вдасться. Якщо параметри EFS налаштовані коректно, то навіть адміністратор не може звернутися до зашифрованого файлу або папці, якщо тільки він не призначений агентом DRA.

Як працює EFS?

У EFS використовується комбінація симетричного і асиметричного шифрування. При використанні симетричного методу файл шифрується і відновлюється за допомогою одного ключа. Асиметричний метод полягає в використанні відкритого ключа для шифрування і другого, але пов'язаного з ним приватного ключа для відновлення даних. Якщо користувач, якому надається право відновлення даних, нікому не розкриває приватний ключ, захищеному ресурсу нічого не загрожує.

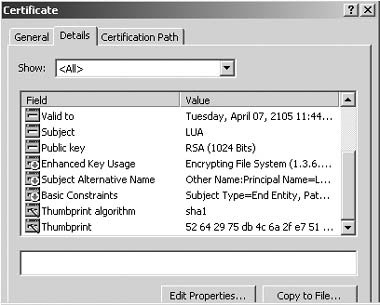

Екран 1. Генерація самостійно підписується сертифіката EFS

Приватний ключ EFS-користувача (який відкриває EFS-захищені файли) шифрується майстер-ключем користувача і зберігається в профілі користувача в розділі Documents and Settings. Application Data, Microsoft, Crypto, RSA. Якщо використовується переміщуваний профіль, то приватний ключ знаходиться в папці RSA на контролері домену (DC) і завантажується в комп'ютер користувача в процесі реєстрації. Для генерації майстер-ключа застосовується поточний пароль користувача і 56-, 128- або 512-розрядний алгоритм RC4. Ймовірно, головне, що необхідно знати про EFS, - приватний ключ EFS-користувача знаходиться в його профілі і захищений майстер-ключем, отриманим на основі поточного пароля користувача. Слід звернути увагу, що надійність шифрування EFS визначається надійністю пароля користувача. Якщо зловмисник розгадає пароль користувача EFS або зареєструється від імені законного користувача, то в захисті EFS з'явиться тріщина.

Якщо пароль користувача загублений або скинутий (але не змінений самим користувачем), то можна позбутися доступу до всіх EFS-захищених файлів. З цієї причини копії приватного ключа EFS-користувача слід обов'язково зберігати в двох або декількох безпечних віддалених сховищах або призначити одного або декількох агентів DRA (а їх приватні ключі експортувати і зробити резервні копії в двох або декількох окремих і безпечних віддалених сховищах). Недотримання цих правил може призвести до втрати даних.

Спільне використання файлів EFS

Екран 2. Закладка Details

На відміну від приватних ключів звичайних користувачів EFS, приватні EFS-ключі агентів DRA слід експортувати і видаляти з комп'ютерів. Якщо приватні ключі агентів DRA викрадені, то всі файли з FEK, захищеними відкритим ключем DRA, можуть стати вразливими. Тому ключі слід експортувати і надійно зберегти в двох віддалених сховищах. Якщо потрібні ключі для відновлення зашифрованих файлів, то можна легко імпортувати і використовувати приватні ключі.

Хоча за замовчуванням адміністратор часто призначається агентом DRA, слід спеціально підготувати одну або дві призначені для користувача облікові записи, ймовірність видалення яких за будь-яких обставин невелика. Відкритий ключ DRA також копіює і захищає кожен FEK, тому при випадковому видаленні користувальницької облікового запису DRA або скиданні пароля важко відновити DRA-захищений FEK. Якщо для користувача облікові записи, які мають статус DRA, змінені, то може виявитися, що EFS-захищені файли мають ключі FEK, які захищені старими ключами DRA. Коли Windows звертається до файлів, DRA-захищені FEK оновлюються новітніми ключами DRA; проте можна використовувати команду Cipher для примусового масового оновлення всіх ключів FEK із застосуванням поточних ключів DRA. Незалежно від того, чи буде експортований і видалений з системи приватний ключ DRA, дуже важливо зберегти копії сертифіката відновлення DRA в двох або декількох безпечних віддалених сховищах.

додаткові зауваження

EFS не захищає файли, що копіюються по мережі. Windows копіює всі файли, відкриті на мережевому ресурсі, в чисто текстовому форматі. Якщо необхідно шифрувати в реальному часі файли, що зберігаються на диску і копіюються через мережу, слід використовувати інший метод захисту, IP Security (IPsec), Secure Sockets Layer (SSL) або WWW Distributed Authoring and Versioning (WebDAV). Крім того, в XP і пізніших версіях можна активізувати захист EFS для автономних файлів.

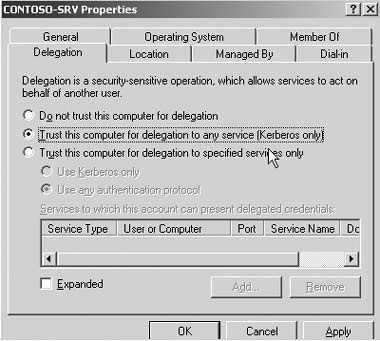

EFS - механізм локального захисту. Він був розроблений для шифрування файлів на локальних дисках. Щоб застосувати EFS для захисту файлів, збережених на дисках віддалених комп'ютерів, між цими машинами повинні існувати довірчі відносини для делегування повноважень. Користувачі ноутбуків часто застосовують EFS для ресурсів файл-сервера. Щоб застосувати EFS на сервері, необхідно встановити прапорець Trust this computer for delegation to any service (Kerberos only) або Trust this computer for delegation to specified services only в облікового запису computer сервера (екран 3).

Екран 3. Реалізація EFS на сервері

Можна заборонити користувачам застосовувати EFS, заблокувавши її за допомогою Group Policy. Слід вибрати контейнер Computer Configuration, натиснути правою кнопкою миші на Windows Settings і вибрати Security Settings, Public Key Policies, Encrypting File System. Потім можна скинути прапорець Allow users to encrypt files using EFS. Активізувати або блокувати EFS можна в окремих організаційних одиницях (OU).

оптимальні прийоми

Нижче перераховані оптимальні прийоми для роботи з EFS.

- Визначити число і ідентифікувати облікові записи DRA.

- Генерувати сертифікати DRA для облікових записів DRA.

- Імпортувати сертифікати DRA в Active Directory (AD).

- Експортувати і видалити приватні ключі DRA, зберігши їх у двох окремих, безпечних автономних сховищах.

- Ознайомити кінцевих користувачів з методами застосування і особливостями EFS.

- Періодично тестувати відновлення файлів DRA.

- При необхідності періодично запускати команду Cipher з параметром / u, щоб оновити ключі FEK для доданих або видалених DRA.

Поділіться матеріалом з колегами і друзями